勒索软体RansomHub自今年2月出现,并以租用服务型式供打手运用,一旦攻击成功,且受害组织向他们支付赎金,打手将能得到9成报酬。

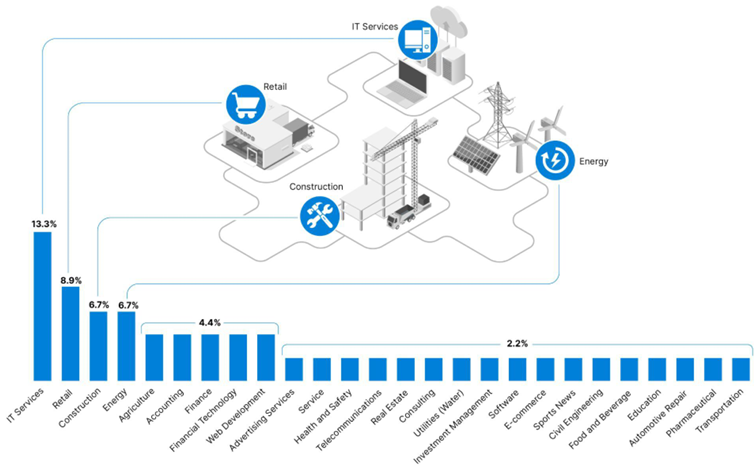

这样的做法吸引许多经验丰富的打手上门,在短短4个月的时间,就有45个企业组织受害,大部分是IT产业领域的组织,而这些受害组织分布于18个国家,其中约有3成位于美国最多。该勒索软体如此短时间内造成大量危害,引起许多研究人员的高度关注。

资安业者Recorded Future近期公布他们的调查结果,指出这些骇客的攻击过程,主要透过云端储存备份资料,或是不当配置的Amazon S3执行个体来进行勒索。此外,这些骇客也与许多勒索软体组织相同,不只针对Windows、Linux电脑下手,他们也打造了专属的勒索软体,锁定VMware ESXi虚拟化环境而来。

而对于这些勒索软体的程式码来源,研究人员指出与BlackCat(Alphv)丶Knight的程式码有所关连,推测这些骇客组织可能彼此互相共用资源。值得留意的是,他们发现,针对Windows及Linux的RansomHub,都是使用Go语言打造而成,其中至少共用了47%的程式码基础,但针对ESXi的勒索软体,却是以C++打造而成,相较于2个较早出现的版本,该骇客组织约自4月开始提供ESXi版本的勒索软体。

与其他勒索软体骇客的做法相同的是,ESXi版RansomHub具备专门针对VMware虚拟化环境的功能,像是删除快照、强制虚拟机器关机、列出要加密的档案名单。此外,这个勒索软体也能停用所有虚拟机器的处理程序。

但特别的是,这个勒索软体还具备抹除作案踪迹的能力,像是停用ESXi的系统事件记录服务、加密档案完成后自我删除,这类功能在同类型的勒索软体当中,算是较为罕见。

研究人员意外发现ESXi版RansomHub的设计缺陷,这个勒索软体使用特定档案检查程式是否已经执行,若是设置特定参数,就有可能导致勒索软体进入无限循环,从而自我删除。对此,他们也提出能暂时抵挡这款勒索软体的做法,供企业组织参考。