今年初Ivanti公布一连串Connect Secure、Policy Secure漏洞,再度震撼全球资安界,有研究人员不断发现相关攻击行动,但截至目前为止,鲜少企业组织证实遭到相关攻击,不知该庆幸没事或担心有后遗症。

直到3月上旬,传出美国网路安全暨基础设施安全局(CISA)所属的Ivanti伺服器遭到入侵,导致其中2个系统被骇,等于证实上述漏洞的确产生冲击,而在3月底,该机构也向数个政府机关报告此事细节。

【攻击与威胁】

Ivanti自1月上旬至2月初,揭露Connect Secure、Policy Secure多个漏洞,并出现多起漏洞利用攻击事故,3月上旬传出美国网路安全暨基础设施安全局(CISA)遇害,现在又有新的消息出现。

根据资安新闻网站CyberScoop的报导,3月29日CISA向主管机关通报资安事故,攻击者透过Ivanti系统的漏洞,入侵化学资安评估工具(Chemical Security Assessment Tool,CSAT),以及关键基础设施资安资讯工具CISA Gateway,估计有超过10万人受到影响。

CISA执行长Brandon Wales透露,根据他们的调查结果,攻击者在CSAT部署了Web Shell,导致系统失去控制,所幸CISA Gateway没受到太大影响,且并未被植入Web Shell。他们在1月11日套用Ivanti的缓解措施,并透过该公司的完整性检查工具进行检查,到了26日,他们发现CSAT遭骇,攻击者已经存取该系统有2天之久。Brandon Wales指出,这些攻击者能绕过Ivanti的缓解措施,并能回避完整性检查工具的侦测。

骇客锁定macOS使用者,利用恶意广告、视讯会议传播窃资软体

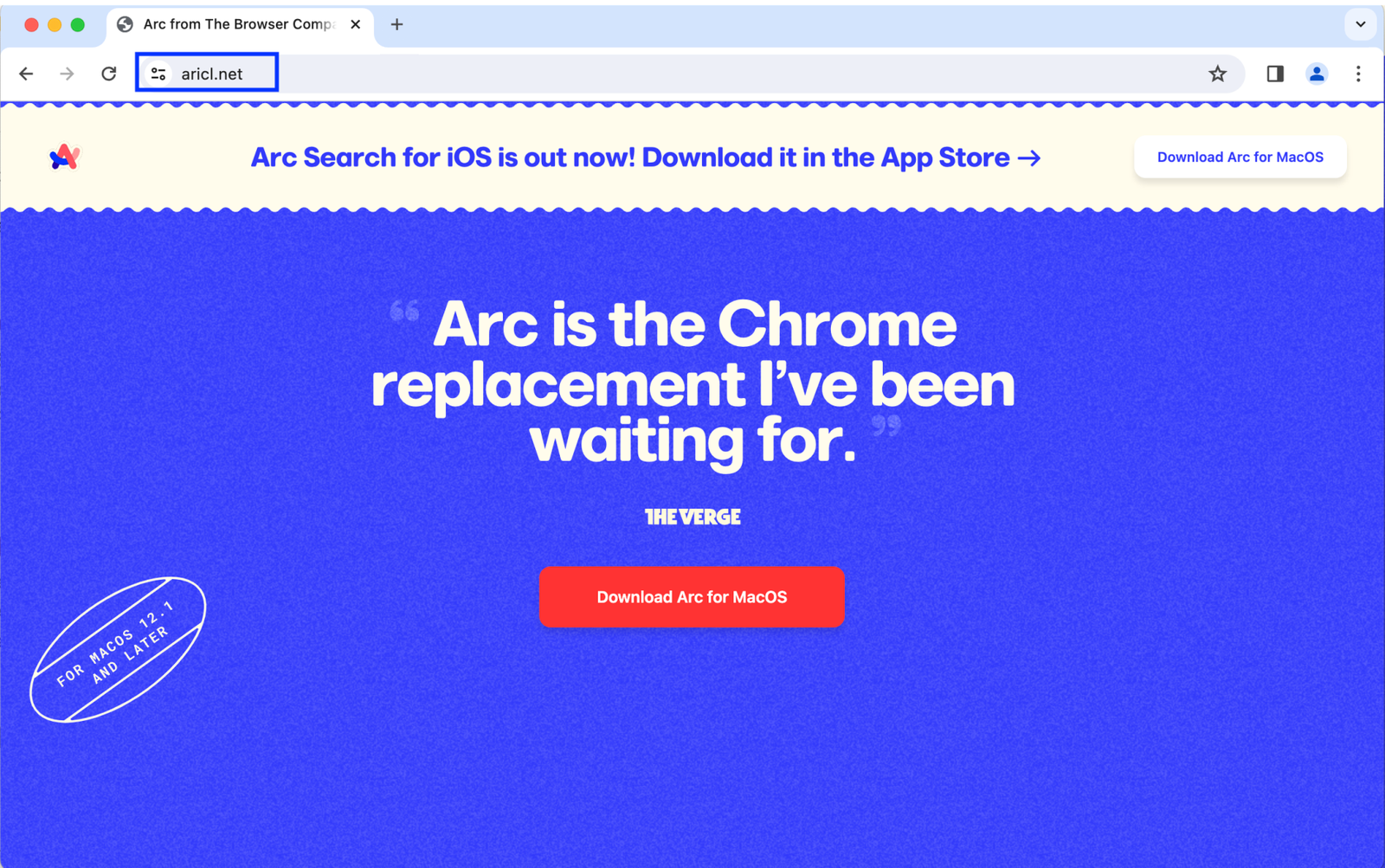

资安业者Jamf揭露近期锁定macOS用户的窃资软体攻击,其中一起是假借提供新兴浏览器Arc的名义,透过Google广告将搜寻这款浏览器的使用者带往冒牌网站,一旦使用者依照指示下载、安装对方提供的DMG档案,电脑就有可能被植入窃资软体Atomic Stealer。特别的是,为了回避侦测,上述的冒牌网站无法直接存取,必须透过攻击者特制的赞助商连结才能浏览。

资安业者Jamf揭露近期锁定macOS用户的窃资软体攻击,其中一起是假借提供新兴浏览器Arc的名义,透过Google广告将搜寻这款浏览器的使用者带往冒牌网站,一旦使用者依照指示下载、安装对方提供的DMG档案,电脑就有可能被植入窃资软体Atomic Stealer。特别的是,为了回避侦测,上述的冒牌网站无法直接存取,必须透过攻击者特制的赞助商连结才能浏览。

另一起攻击骇客则是声称对加密货币感兴趣,透过社群网站向目标发送讯息,然后假借录制播客(Podcast)或是讨论求职,要求透过名为Meethub的应用程式进行线上会议,若是macOS用户照做,他们的电脑就会被植入窃资软体。

人工智慧框架Ray漏洞遭到锁定,攻击者挟持运算能力挖矿、窃取机敏资料

去年11月Anyscale公布人工智慧框架Ray的漏洞CVE-2023-6019、CVE-2023-6020、CVE-2023-6021、CVE-2023-48022、CVE-2023-48023,其中该公司并未处理CVSS风险评分达9.8的危急漏洞CVE-2023-48022,理由是他们并未在长期设计规画的考量中,将身分验证机制内建到这个AI框架当中,该公司甚至认定这并非漏洞而结案,然而CVE-2023-48022已被用于攻击行动。

资安业者Oligo揭露名为ShadowRay的攻击行动,这波攻击从去年9月5日开始出现,锁定教育、加密货币、生物制药等行业而来,研究人员发现数千台能透过网际网路存取的Ray伺服器遭到入侵,被用于干扰或窜改机器学习模型、窃取设备与资料库帐密、SSH私钥,以及OpenAI、HuggingFace、Stripe、Slack等服务的Token,甚至有机会以root权限存取AWS、GCP、Azure云端环境,也有被用于挖矿的现象。

研究人员指出,由于CVE-2023-48022被列为有争议的漏洞,许多漏洞资料库并未提供相关资讯,静态扫描工具也不会显示这项漏洞的资讯,使得许多IT人员不会留意这个漏洞带来的威胁。

【漏洞与修补】

Linux核心元件Netfilter存在权限提升漏洞Flipping Pages

研究人员Notselwyn揭露Linux权限提升漏洞Flipping Pages,此漏洞存在于Linux核心5.14至6.6.14,Debian、Ubuntu、Red Hat、Fedora等版本的Linux作业系统都会受到影响。

攻击者若趁机取得一般使用者权限,并触发漏洞,就有机会得到root权限,从而进一步对电脑上下其手,CVSS风险评分为7.8,并登记为CVE-2024-1086列管,Linux基金会于今年1月予以修补。

该漏洞发生的原因,在于Linux核心的netfilter元件里,处理网路封包、资料封包的nftables出现记忆体双重释放(double-free)的弱点,而有可能导致当机,或是让攻击者执行任意程式码,研究人员在搭载6.4.16版Linux核心的电脑进行测试,结果成功率达到99.4%。

研究人员揭露WallEscape漏洞,攻击者可对Linux电脑产生假的Sudo提示、窃取管理员密码

研究人员Skyler Ferrante揭露名为WallEscape的漏洞,这项漏洞发生在Linux作业系统的util-linux套件,未经授权的攻击者,有机会借由wall命令的弱点,窃取用户密码,甚至是窜改剪贴簿的内容,该漏洞被登记为CVE-2024-28085,3月27日开发团队推出2.40版util-linux修补。

研究人员指出,wall指令的主要用途,是在Linux作业系统当中,对所有登入的使用者进行终端广播,上述漏洞发生的原因,是命令列处理输入的参数时出现跳脱序列(Escape sequence)过滤不当的情况,使得未经授权的攻击者能滥用特定字元在其他用户的终端机上假造Sudo命令,诱使他们输入管理者密码。

【资安防御措施】

3月28日美国五角大厦首度针对国防工业基地(Defense Industrial Base,DIB)发布网路安全战略,计划要在2024至2027财年实现4大目标,这些目标包含:

(一)强化国防部(DoD)的治理架构,从而促进国防工业基地资安;

(二)强化国防工业基地资讯安全态势;

(三)在网路竞争的环境维持国防工业基地韧性的关键能力;

(四)改良与国防工业基地之间的资安协作。

【其他新闻】

服饰连锁品牌Hot Topic遭遇帐号填充攻击,锁定客户忠诚度奖励帐号下手

近期资安日报

【4月1日】发现潜伏三年的供应链攻击事件,程式库XZ Utils近期被植入后门