勒索软体骇客组织更换名称卷土重来的情况,迄今已有数起,最近有个名为Red CryptoApp的骇客团体,宣称已攻击超过10个企业组织。察觉该组织行动的资安业者Netenrich推测,很有可能是2020年收手的Maze成员组成。

值得留意的是,Red CryptoApp的做法较为激进,因为他们直接公布受害组织的资料,企图借此形成压力让受害组织乖乖付钱。

【攻击与威胁】

勒索软体骇客组织Red CryptoApp窜起,疑为Maze成员东山再起

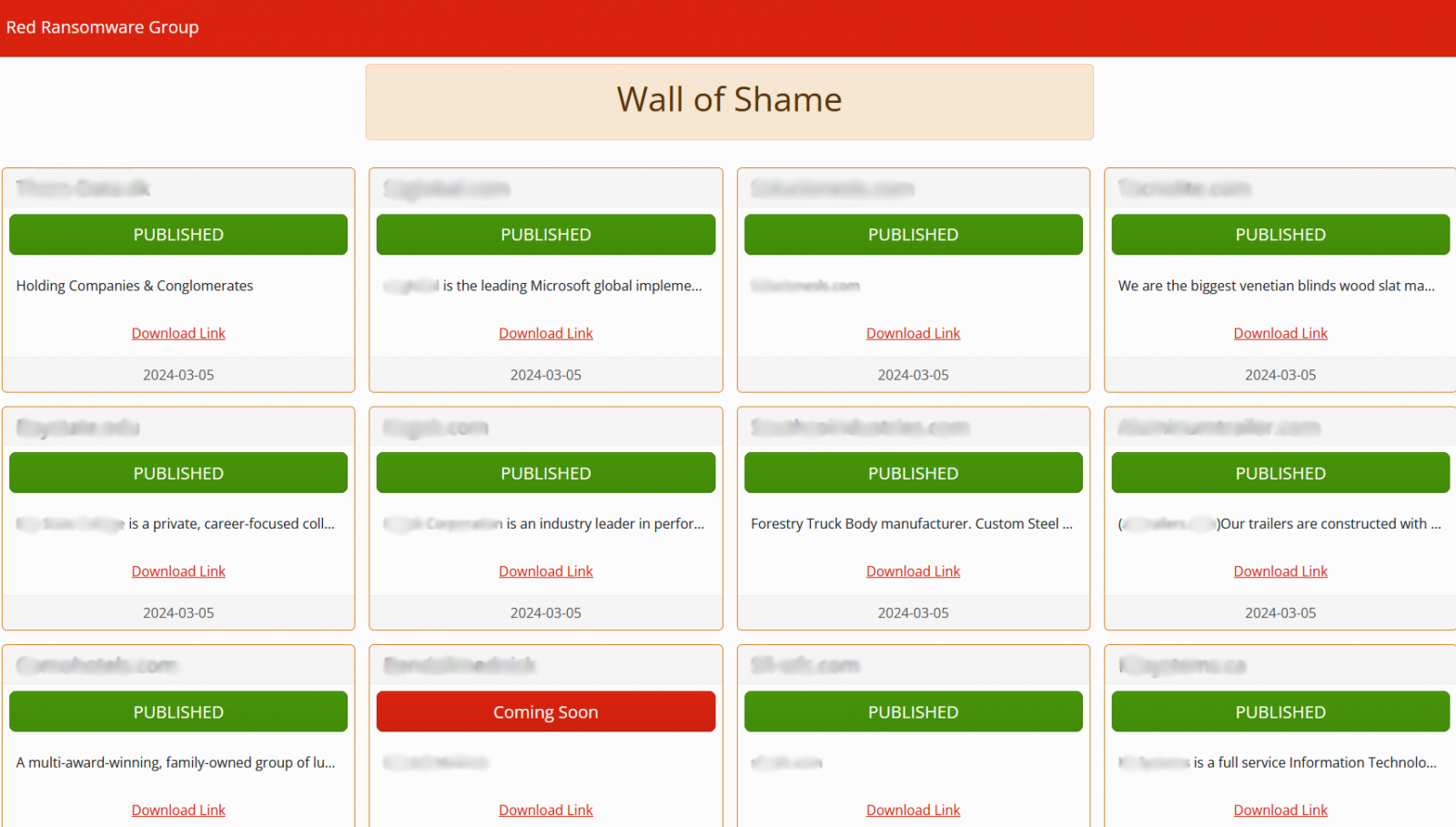

资安业者Netenrich揭露名为Red CryptoApp(Red Ransomware Group)的勒索软体骇客组织,骇客设置名为丢脸墙(Wall of Shame)的资料外泄网站,声称已攻击12个企业组织,其中11个在3月5日内部资料遭窃,他们也提供下载连结。

有别于其他的勒索软体骇客组织,Red CryptoApp这样直接公布资料的做法很不寻常,因为,过往骇客多半是勒索不成的情况下,才会公布窃得的内部档案。

而对于这些骇客的来历,研究人员发现,部分勒索讯息的内容,与2020年11月收手的Maze雷同,因此他们推测很有可能是该组织成员另起炉灶。

恶意软体IcedID变种Latrodectus攻击行动升温,透过网页应用程式开发平台Firebase散布

去年11月资安业者Proofpoint在电子邮件攻击行动里,发现名为Latrodectus的恶意程式,他们先后看到两组人马使用Latrodectus,去年11月,负责扮演「初始入侵管道掮客(IAB)」角色的骇客组织TA577,曾在3起攻击攻击行动使用该恶意程式;自12月开始,另一个骇客组织TA578跟进采用Latrodectus,对方透过恶意程式Danabot传送。

但值得留意的是,TA578在今年2月改变攻击手法,他们假借多家公司的名义,宣称目标组织侵犯著作权,在网站上填写表单,其中的文字含有URL,一旦目标组织的人士点选,就会被带往特定的回报网页,并从网页应用程式开发平台Firebase下载JavaScript档案,一旦该档案执行,就会从WebDAV共享资料夹启动MSI安装档,从而在电脑执行Latrodectus。

经过他们的比对,这款恶意程式的基础设施与IcedID重叠,并具备部分IcedID的特质,研究人员推测,Latrodectus很有可能是开发IcedID的团体打造。

针对微软去年签章金钥外泄,美国政府公布调查结果,起因是该公司的安全文化不足

去年中国骇客Storm-0558窃得微软帐户(MSA)消费者签章金钥,并将其用于伪造身分验证凭证,而能存取Outlook Web Access in Exchange Online(OWA)、Outlook.com用户的电子邮件帐号,25个欧美政府组织及多名政要受害。美国国土安全部(DHS)著手调查此事,并于4月2日公布结果,他们认为,这起事故主要发生的原因在于,微软本身的企业文化并不重视资讯安全,该公司应进行根本性的改革。

DHS表示,微软在云端服务缺乏部分安全控制措施,而且,在2021年并购一家公司后,开放该公司员工电脑连结微软企业网路时,并未察觉有笔电已经被入侵。再者,虽然微软在9月声称找到根本原因,但DHS发现其实是错的,微软直到今年3月才更正。

【漏洞与修补】

新型态HTTP/2漏洞遭揭露,网页伺服器可能因为单一连线而瘫痪

研究人员Barket Nowotarski公布名为CONTINUATION Flood的漏洞,这项漏洞与HTTP/2 CONTINUATION框架(frame)使用有关,并指出在实作当中,这些框架往往并未受到合适的限制或是检查,一旦缺乏框架的正确性检查,攻击者就有机会在特定配置的环境,借由发送极长的字串,导致在处理上述框架的过程,记忆体被用光而当机,或是耗尽处理器资源,最终使得伺服器无法运作。

他向卡内基美隆大学电脑网路危机处理暨协调中心(CERT/CC)通报此事,CERT/CC将上述漏洞登记了9个CVE编号,并指出amphp、Apache HTTP伺服器、Tomcat、Traffic Server、Envoy代理伺服器、Go语言等多个专案曝险。

资安业者Wiz揭露存在于AI模型资源共享平台Hugging Face的两项漏洞,分别是共享推论基础设施遭到接管的风险,以及共享持续整合及持续交付(CI/CD)遭到接管的供应链风险。研究人员分析该系统的推论API、推论端点、代管及展示模型的功能(Spaces),将采用Pickle格式的恶意模型上传到Hugging Face,从而远端执行程式码并扩张权限,再借由容器逃逸技术来突破租户限制,得以存取Hugging Face平台上其它客户所存放的模型。

对此,Hugging Face也采取行动进行修补,并与微软联手打造恶意Pickle档案扫描工具Picklescan,并持续推动较安全的档案格式Safetensors。该公司表示,有鉴于机器学习社群经常使用Pickle,纵使该档案格式存在许多弱点,他们不打算全面封杀,但会尽可能减缓相关风险。

【资安产业动态】

近日Google在测试版Chrome导入名为Device Bound Session Credentials(DBSC)的功能,借由在连线阶段(Session)与装置绑定金钥,目的是保护使用者不受cookie挟持攻击。攻击者即便窃得使用者的cookie,也无法冒充使用者存取他们的帐号。

该公司指出,由于cookie与作业系统的互动方式,一旦恶意软体取得与浏览器相同的权限,就有机会自由存取浏览器存放的cookie,对此,他们透过DBSC将连线阶段与装置绑定,使得外流的cookie无法直接发挥作用。

【其他新闻】

智利资料中心IxMetro Powerhost遭遇勒索软体SEXi攻击,VMware ESXi伺服器遭到加密

光学设备制造商Hoya遭遇网路攻击,部分工厂及业务伺服器被迫离线

资安业者Ivanti修补VPN系统Connect Secure高风险漏洞

Google再度修补Pwn2Own公布的Chrome零时差漏洞

WordPress互动模组建置外挂LayerSlider存在重大漏洞,100万网站曝险

近期资安日报

【4月3日】研究人员发现中国骇客组织APT41旗下团体使用更为隐密的方式回避侦测