散布窃资软体的攻击行动频传,其中结合时下热门的生成式AI服务为诱饵的情况,相当值得留意。最近就有一起假借提供桌面版程式的攻击行动,骇客透过脸书广告来从事攻击行动,使用者若是依照指示取得对方提供的桌面版软体,电脑就有可能被植入窃资软体。

特别的是,攻击者其中一个脸书粉丝页竟维持长达一年,累积120万用户追踪,但为何此粉丝页这么久才被发现,研究人员并未说明。

【攻击与威胁】

骇客透过脸书声称提供多种生成式AI服务桌面版程式,目的是散布窃资软体

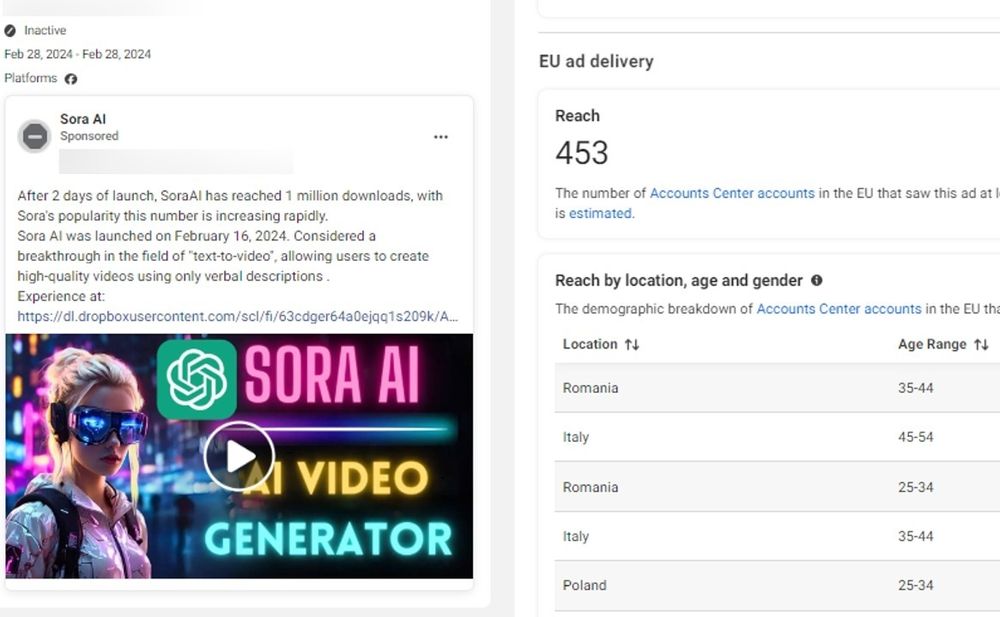

资安业者Bitdefender指出,他们最近看到骇客透过外流的脸书帐号,借由广告与个人资料页面,宣称提供Midjourney、Sora AI、DALL-E 3、Evoto、ChatGPT 5等人工智慧服务,并列出电脑版的应用程式档案下载连结。一旦使用者上钩,依照指示点选连结,就会被引导到恶意网页,最终导致电脑被植入Rilide、Vidar、IceRAT、Nova Stealers等多种窃资软体。

而对于这起攻击行动的范围,研究人员指出,攻击者投放脸书广告的主要范围是德国、波兰、义大利、法国、比利时、西班牙、荷兰、罗马尼亚、瑞典,锁定25至55岁的男性用户,恶意广告在欧洲的覆盖范围约有5万人。

值得留意的是,其中一个冒用Midjourney之名成立的脸书粉丝页面,拥有120万名追踪者,而且,该网页存在期间长达1年,直到今年3月8日才被关闭。

骇客利用恶意程式ScrubCrypt回避防毒软体侦测,意图散布多款木马程式及窃资软体

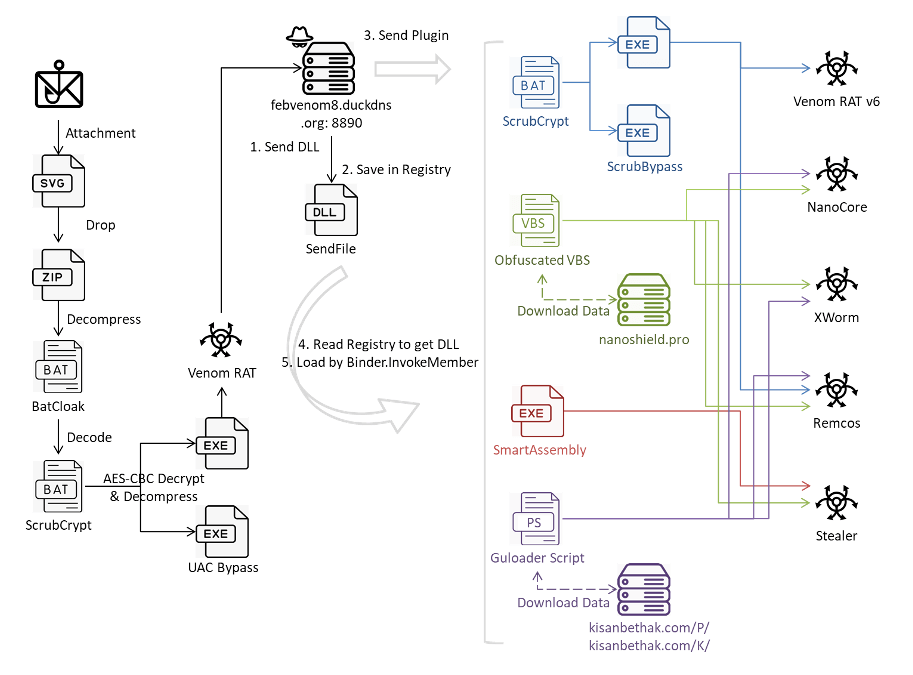

今年4月资安业者Fortinet研究人员发现有人散布含有SVG图档附件的钓鱼邮件,一旦收信人依照指示开启附件,电脑就会下载ZIP压缩档,其内容是受到名为BatCloak的工具高度混淆的批次档ScrubCrypt。

今年4月资安业者Fortinet研究人员发现有人散布含有SVG图档附件的钓鱼邮件,一旦收信人依照指示开启附件,电脑就会下载ZIP压缩档,其内容是受到名为BatCloak的工具高度混淆的批次档ScrubCrypt。

解密后ScrubCrypt就会载入最终酬载VenomRAT,该恶意软体会从C2下载其他「外挂程式」,这些包含同名为VenomRAT的键盘侧录工具、Remcos、XWorm、NanoCore,以及针对特定加密货币钱包的窃资软体。

此外,攻击者透过VBS指令码进行侦察,收集系统资讯,以及从特定的加密钱包与应用程式资料夹挖掘资料。这些应用程式包括:Atomic Wallet、Electrum、Ethereum、Exodus、Zcash、Foxmail、Telegram。

骇客组织TA547利用AI产生PowerShell指令码,目的是散布窃资软体Rhadamanthys

资安业者Proofpoint揭露骇客组织TA547散布窃资软体Rhadamanthys的攻击行动,对方锁定假冒德国零售业者Metro,针对当地各个领域的数十个企业组织寄送钓鱼邮件,以提供发票资料做为诱饵引诱收信人上当。

对方在邮件挟带密码保护的ZIP压缩档附件,并在邮件本文表明密码为「MAR26」,该压缩档内含Windows捷径档(LNK),一旦收信人执行LNK档,就会触发PowerShell执行远端的指令码,然后下载转为Base64编码格式的Rhadamanthys可执行档,并进行解码、载入于记忆体内执行,使得恶意程式码不会写入磁碟留下行踪。

比较特别的是,研究人员发现,用来载入窃资软体执行档的PowerShell指令码出现不常见的特征,攻击者在每个元件的前一行写入含有「#」符号的注解,内容极为具体且文法完全正确,基于上述特征,他们推测对方使用大型语言模型(LLM)产生指令码的内容。

电子商务平台Magento漏洞遭到利用,骇客对其注入后门程式

资安业者Sansec提出警告,他们看到有人使用新型态的手法,于资料库里加入伪造的版面(Layout )范本,从而在Magento电子商城自动注入恶意程式,以便持续对受害网站发动攻击。

研究人员指出,攻击者同时滥用Magento的版面解析器与beberlei/assert套件,从而能够于伺服器上执行系统层级的命令。由于版面区块与结帐车功能相连,因此只要收到<store>/checkout/cart的请求,就会触发攻击者的命令。他们看到攻击者使用sed命令,于CMS控制器自动加入后门程式并执行。

上述被利用的Magento弱点,被登记为CVE-2024-20720列管,CVSS风险评为9.1分。Adobe于2月13日发布新版Adobe Commerce、Magento Open Source予以修补,研究人员呼吁IT人员应尽速套用相关更新。

美国电信业者AT&T资料外泄影响用户数量出炉,目前传出多达5,100万名顾客受害

3月30日美国大型电信业者AT&T证实,有超过7千万名用户的个资外泄,其中有760万名是现有用户,但如今这起事故出现的变化。

4月10日该公司向缅因州总检查办公室进行通报,指出这起资料外泄受影响人数共有51,226,382名,但为何与先前透露的数字有明显差距?该公司表示,原因是部分使用者拥有多个帐号而被重复计算,另有部分用户并未提供敏感个资。

但究竟这些资料从何流出?还有AT&T为何事隔5年才确认客户资料并进行通报?该公司并未做出说明。

其他攻击与威胁

◆假电子商城攻击行动升温,锁定马来西亚、越南、缅甸的金融机构而来

【漏洞与修补】

4月9日工业控制系统厂商西门子针对旗下产品发布例行更新公告,多达19篇,总共提及约80个新漏洞。

其中一份主要与远端控制软体Telecontrol Server Basic有关,包含47个漏洞,大部分与第三方元件有关;另有一份公告针对Wi-Fi装置Scalance W1750D而来,当中提及3个危急程度的漏洞,若不修补攻击者可用来执行任意程式码,CVSS风险评分皆达到9.8。

而以公告的数量而来,有2则与Ruggedcom APE1808工业应用程式管理平台有关,而且都是提及该平台所采用的虚拟版本Palo Alto Networks次世代防火墙元件,总共提及6个Palo Alto从2022至2023年公布的漏洞。值得留意的是,其中一个曾被用于反射放大DDoS攻击。

其他漏洞与修补

◆新型态Spectre v2攻击手法影响搭载Intel处理器的Linux电脑

◆Fortinet修补Linux版FortiClient的危急漏洞

近期资安日报

【4月10日】微软在本月例行更新揭露近150个漏洞,数量创近年新高