上个月底研究人员发现资料压缩程式库XZ Utils专案遭遇供应链攻击,影响采用的SSHD元件,但采用此程式库套件及其中的LZMA资料压缩程式库liblzma专案甚多,难道只有SSHD中招吗?

事隔两周,目前尚未有相关组织或是研究人员提出进一步说明,然而,在此不明朗的情况下,类似的供应链攻击事故再度传出。

【攻击与威胁】

XZ Utils供应链攻击再传灾情,以Rust打造的程式库liblzma也遭植入后门程式

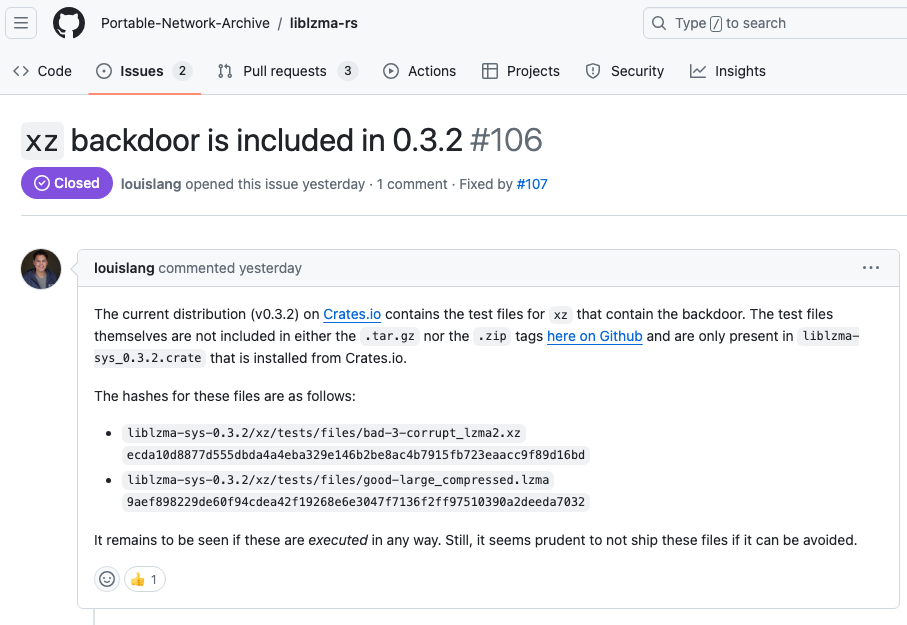

资安业者Phylum指出,他们发现以程式语言Rust实作的liblzma遭遇供应链攻击,维护者于4月5日将其中一个元件liblzma-sys进行0.3.2改版,但研究人员发现,当中被植入了「XZ后门程式」,而有可能导致该程式库面临潜在威胁,或是被用于寄生攻击。

程式库liblzma原是在XZ Utils实作的LZMA资料压缩程式库,有人以Rust程式语言打造同名程式库,上架于Rust套件库crates.io,提供给开发者运用。

对此,研究人员9日于该专案的程式码储存库GitHub通报此事,数个小时后开发者移除相关程式码。在下架之前,受影响的liblzma、liblzma-sys程式库分别被下载5,500及1,100次。

D-Link停止支援的NAS设备,三天内已出现1百多起攻击者尝试利用的活动

上周研究人员Netsecfish针对D-Link网路储存设备(NAS)揭露高风险漏洞CVE-2024-3273,并指出该漏洞涵盖2项弱点,确认有4款设备受到影响,估计全球有超过9.2万台可从网际网路存取的NAS曝险。威胁情报业者GreyNoise、Shadowserver基金会在Netsecfish揭露漏洞后进行追踪,结果发现,事隔数日漏洞攻击有显著升温的现象。

GreyNoise指出,在9日研究人员公布此事时,他们只看到1个攻击来源IP位址,但如今已有超过140个IP位址尝试利用漏洞,并在10日达到高峰,当天有118个IP位址从事漏洞利用攻击。Shadowserver基金会也有类似的发现,他们在10日表示,在3天内看到有151个IP位址尝试利用CVE-2024-3273。并指出部分攻击行动与散布僵尸网路病毒Mirai及其变种有关。

值得留意的是,D-Link也更新资安公告内容,并指出曝露上述漏洞的设备,总共有20款。

日本光学设备制造商Hoya传出遭到勒索软体骇客组织Hunters International攻击,遭索讨1,000万美元赎金

4月4日日本光学设备制造商Hoya证实,他们在3月30日侦测到网路安全事故,日本总部及数个事业部门的IT系统受到影响,现在有更多消息传出。

新闻媒体LeMagIT透露Hoya遭遇勒索软体攻击,并指出攻击者的身分是Hunters International,对方声称取得约2 TB的内部资料,档案数量约有170万个,并向Hoya索讨1千万美元赎金,要胁不得讨价还价。

不过,这些骇客并未公布档案内容的萤幕截图,也没有透露取得的资料及档案类型,或是公布部分资料让买家进行验证,因此相关资讯的真实性仍有待进一步确认。

伊朗骇客MuddyWater采用外流的电子邮件帐号发动网钓攻击,透过远端管理工具控制受害电脑

根据资安业者Proofpoint对于伊朗骇客组织MuddyWater的攻击行动揭露的细节,另一家资安业者Deep Instinct进一步分析,发现这些骇客滥用被骇的以色列公司电子邮件系统,寄送带有PDF附件的邮件,这些PDF档案含有Dropbox、OneDrive、Egnyte等云端服务的连结,但其中一个新网域是过往这组人马未曾使用,而引起Deep Instinct的研究人员注意。

他们对此进行分析,发现这个网域疑似与以色列高等教育机构有关,经调查MuddyWater透过外流的电子邮件帐号,将相关连结传送至salary.egnyte[.]com,当中有与kinneretacil.egnyte[.]com相关的连结,研究人员推测,对方很可能利用Kinneret的电子邮件帐号来散布连结,或是透过奖学金的名义攻击教育机构,诱骗收信人依照指示安装远端管理工具Atera,从而对其电脑进行控制。

其他攻击与威胁

◆串流网路电视业者Roku遭遇帐号填充攻击,57万用户恐受波及

◆BatBadBut漏洞恐让骇客在Windows电脑执行命令注入攻击

【漏洞与修补】

Palo Alto Networks防火墙零时差漏洞已出现攻击行动

4月10日资安业者Volexity侦测到骇客组织UTA0218针对客户部署的Palo Alto Networks防火墙从事攻击行动,对方锁定防火墙作业系统PAN-OS的防护功能GlobalProtect,触发其零时差漏洞,随后研究人员收到客户防火墙可疑流量的警报,进一步调查确认设备遭到破坏。隔日,他们又看到同一组人马利用相同漏洞从事攻击行动。

研究人员进一步调查,这些骇客先从远端渗透该厂牌防火墙,得逞后建立反向Shell,然后下载其他作案工具,其中包含后门程式Upstyle(但并未成功)。最终对方将防火墙的配置资料汇出,并以受害设备做为入侵目标组织的管道,然后进行横向移动。他们研判对方从3月26日就开始从事相关攻击,当时就有多个组织受害。

对此,研究人员进行通报,Palo Alto确认这是命令注入漏洞CVE-2024-3400,CVSS风险评分为10,影响执行PAN-OS 10.2至11.1版作业系统的防火墙设备,云端版本的Cloud NGFW,以及Panorama设备、Prisma Access不受影响。该公司也证实,该漏洞已被用于攻击行动的情况,并从14日开始发布部分版本修补程式。

新型态Spectre v2攻击手法影响搭载Intel处理器的Linux电脑

阿姆斯特丹自由大学VUSec研究团队揭露新型态的Spectre V2推测执行漏洞攻击手法,他们透过自行开发的工具检查电脑是否存在相关漏洞,结果发现在Linux核心有其他可利用的小器具(Garget),而且还能绕过所有Intel采取的Spectre缓解措施。

研究人员指出,这是首度发现存在于最新世代Intel处理器的Linux电脑的原生Spectre v2漏洞,攻击者有可能以每秒3.5kb的资料量泄露核心记忆体的任意资料。

其他漏洞与修补

◆Windows版Telegram用户端程式存在零时差漏洞,有可能被拿来执行Python指令码

近期资安日报

【4月12日】苹果一口气对92个国家发出间谍软体攻击警报,要求受影响用户应尽速采取保护措施