晶片大厂遭骇的情况,最近几年已有数起,例如:2020年Intel传出遭骇,20 GB的晶片、韧体、开发工具及程式码等机密资讯外流;2022年Nvidia遭到骇客组织Lapsus$入侵,偷走1 TB内部资料。如今,有骇客组织声称取得AMD内部档案引起关注。

值得留意的是,声称握有这批资料的骇客组织,是恶名昭彰的初始入侵管道掮客IntelBroker,在一个月前,这些骇客宣称手上握有多个组织与公司的的内部资料,例如,欧洲刑警组织(Europol)、五角大厦、 英国家具装修零售业者Home Depot。

【攻击与威胁】

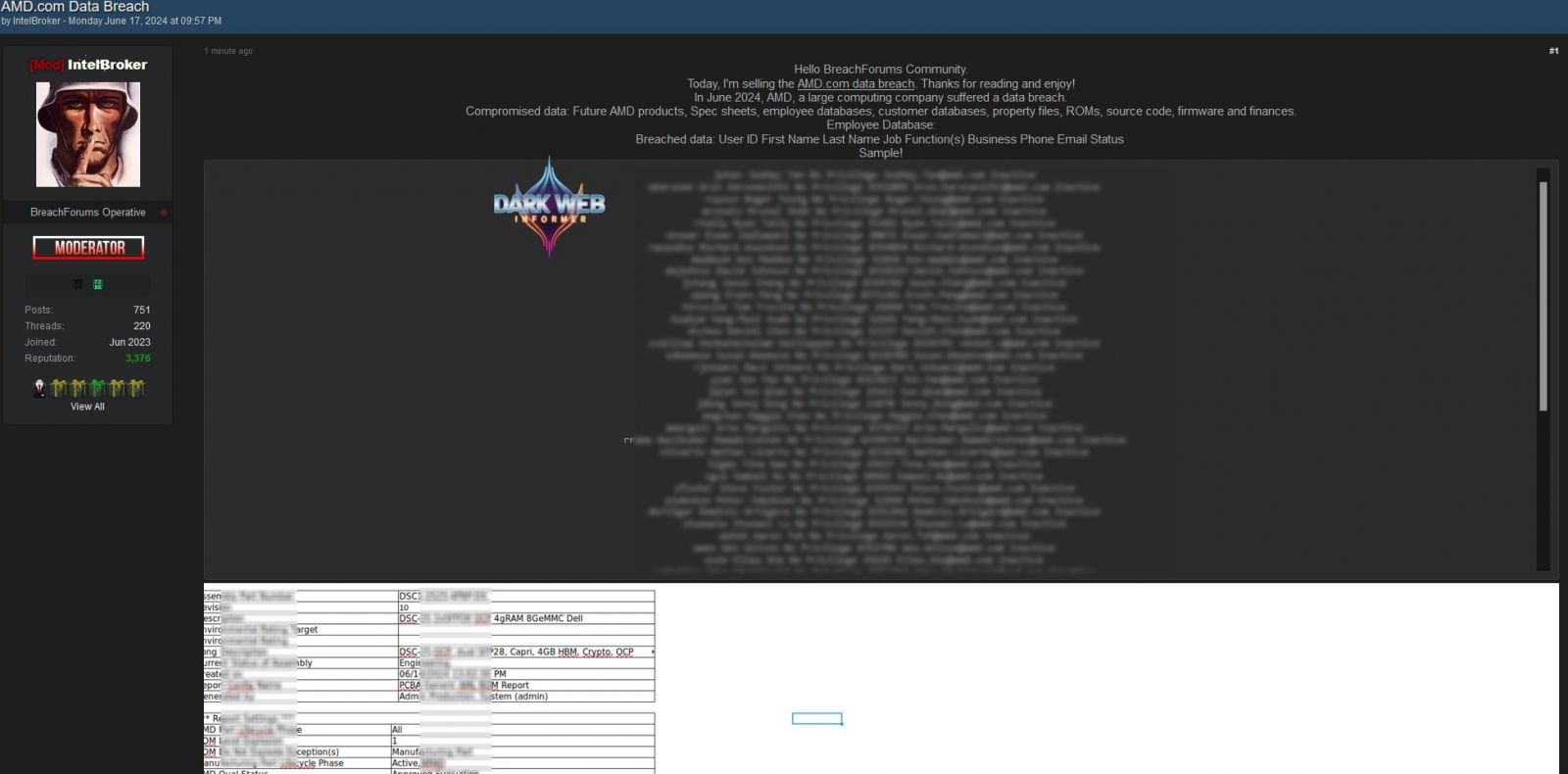

晶片大厂AMD惊传产品研发、客户资料外泄,初始入侵管道掮客IntelBroker于骇客论坛兜售相关资料

晶片大厂AMD的产品研发、客户资料及员工资讯等机密资料疑似外泄,本周遭人在骇客论坛公然兜售。资安研究人员Dark Web Informer发现初始入侵管道掮客IntelBroker在骇客论坛BreachForums上,张贴出售疑似6月窃自AMD公司系统的档案资讯,并要求以门罗币(XMR)交易。

骇客宣称这批资料包括AMD未来产品、产品规格表、员工资料库、客户资料库、智财档案、程式码、韧体和财务资料。外泄的员工资讯包含用户ID、姓氏、名字、工作内容、公司电话、邮件信箱等,骇客提供部分档案的萤幕撷图作为佐证。

对此,AMD对英国媒体The Register表示他们已经报警,将与执法单位及第三方资安业者合作调查此事。AMD外泄的资料有多少不得而知,而这批资料如何取得,目前也不明朗。

中国骇客组织发起钓鱼简讯攻击Smishing Triad规模扩大,锁定巴基斯坦用户发送恶意讯息

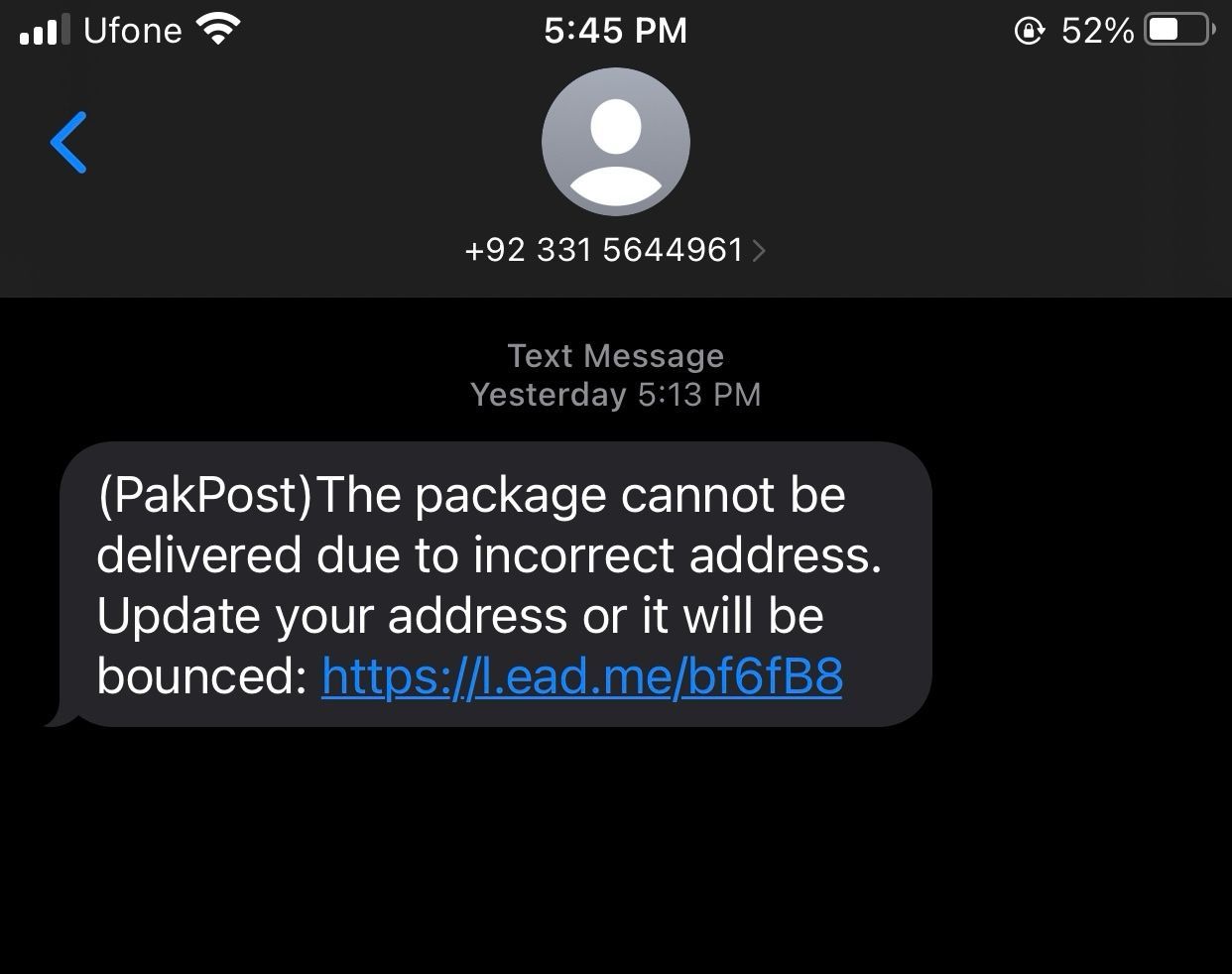

去年中国骇客组织发起的大规模网钓简讯攻击行动Smishing Triad,这些骇客先是针对美国、欧洲下手,后来又将范围延伸至阿拉伯联合大公国(UAE),如今他们也针对巴基斯坦发起攻击行动。

去年中国骇客组织发起的大规模网钓简讯攻击行动Smishing Triad,这些骇客先是针对美国、欧洲下手,后来又将范围延伸至阿拉伯联合大公国(UAE),如今他们也针对巴基斯坦发起攻击行动。

资安业者Resecurity提出警告,他们发现最新一波的Smishing Triad攻击行动,对方假冒巴基斯坦邮政局的名义,借由iMessage或是简讯,向电信业者的用户发送恶意讯息,目的是窃取民众的个资与财务资料。

对此,巴基斯坦电脑网路紧急应变团队(PKCERT)也发布资安公告,提醒当地民众提高警觉,并指出骇客除佯称巴基斯坦邮政局,也冒用快递业者TCS、Leopard、FedEx的名义行骗。

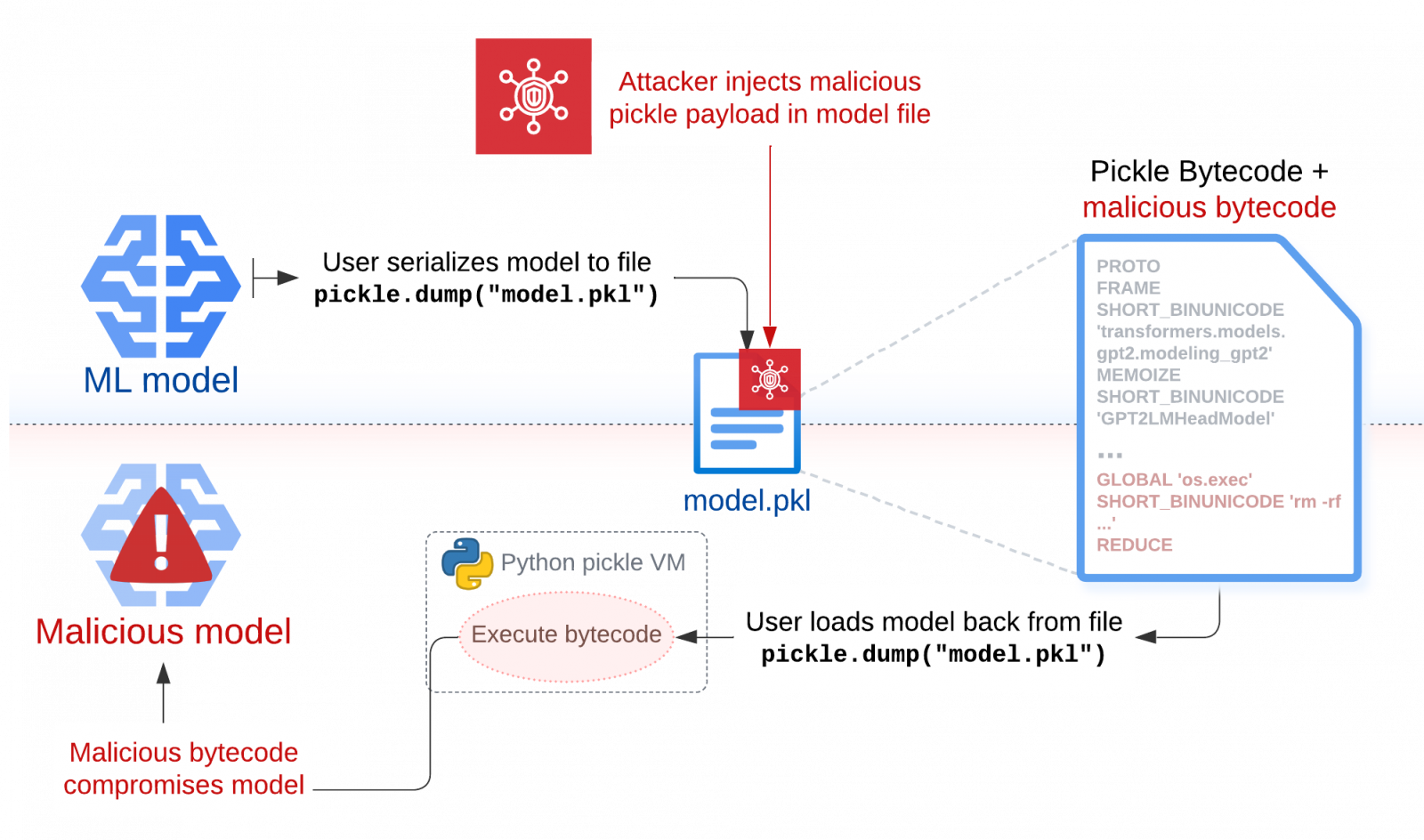

研究人员揭露针对机器学习模型而来的攻击手法Sleepy Pickle

资安业者Trail of Bits揭露针对机器学习(ML)模型的攻击手法Sleepy Pickle,这项手法针对广泛使用的档案格式Pickle而来,攻击者可用来破坏模型本身,从而对使用该模型的终端用户下手。

资安业者Trail of Bits揭露针对机器学习(ML)模型的攻击手法Sleepy Pickle,这项手法针对广泛使用的档案格式Pickle而来,攻击者可用来破坏模型本身,从而对使用该模型的终端用户下手。

他们展示了3种型态的Sleepy Pickle攻击手法,从而让生成式AI输出有害内容及散布假讯息、窃取使用者的资料,或是发动网路钓鱼攻击。研究人员指出,虽然攻击者只需插入恶意连结,但也可以结合更复杂的内容,包含JavaScript程式码,或是跨网站指令码(XSS)弱点,从而在回传使用者的内容注入恶意指令码。

曾介绍群晖产品的脸书粉丝专页被骇客盯上,歹徒冒用该公司名义发出侵害智财权的钓鱼信

上周台湾NAS设备供应商群晖科技(Synology)提出警告,他们在6月12日得知,有人冒用他们的名义寄送钓鱼邮件,并以耸动的主旨和内容,意图诱骗收件人开启附件,或是点选恶意连结,一旦收件人照做,就有可能遭到对方勒索,或是遭到进一步攻击。

针对该公司提出的警告,我们也进一步向群晖确认。该公司表示,骇客锁定脸书粉丝专页的管理员,佯称是群晖的法律代表,透过Gmail向专页的公开联络信箱寄送钓鱼信,信件主旨是「关于知识产权侵权的紧急通知」,声称粉丝专页非法使用群晖的图片、「视频」,收信人必须下载附件进行后续处理,否则将面临严重后果。但实际上,若是收信人照做,他们将有可能启动附件内含的恶意软体,导致电脑遭到感染。

其他攻击与威胁

◆网钓工具套件租赁服务Onnx锁定金融业的Microsoft 365帐号而来

◆后门程式BadSpace透过被感染的WordPress网站散布

◆骇客锁定公开的Docker API下手,从而部署恶意程式并挖掘加密货币

◆有人假借提供思科Webex视讯会议软体,意图散布窃资软体Vidar Stealer

【漏洞与修补】

6月18日VMware修补了位于vCenter Server的3个安全漏洞,其中的CVE-2024-37079与CVE-2024-37080属于重大层级的记忆体缓冲区堆叠溢位漏洞,可导致远端程式攻击,CVSS风险评分高达9.8,另一个CVE-2024-37081则是本地端权限扩充漏洞,CVSS风险评分为7.8。

上述两个重大层级漏洞,起因是该公司在实作DCERPC通讯协定出错,攻击者一旦能够发送特制网路封包触发漏洞,就有机会存取vCenter Server,并导致远端程式码执行。

【资安产业动态】

Google宣布启动台湾资安人才培育计划,目标在明年底培育2千名人才

6月17日Google宣布,为了增加台湾的资安实力,他们启动「Google台湾资安人才培育计划」,这项计划将与数位发展部、资讯工业策进会(资策会)、台北科技大学(北科大)合作,免费提供Google资安专业证书(Google Cybersecurity Certificates)训练课程,加速培养更多资安专家。

6月17日Google宣布,为了增加台湾的资安实力,他们启动「Google台湾资安人才培育计划」,这项计划将与数位发展部、资讯工业策进会(资策会)、台北科技大学(北科大)合作,免费提供Google资安专业证书(Google Cybersecurity Certificates)训练课程,加速培养更多资安专家。

他们目前提供资策会及北科大各500个免费帐号,目标是在明年底培养2千名资安人才。而这是在去年该公司透过旗下基金会Google.org捐款100万美元赞助资安院「NICS台湾资安计划」后,对于提升台湾资安实力的最新行动。

这些课程由该公司资安专家设计、授课,内容涵盖风险识别、网路与设备保护、资安事件应对、资安分析师必备的Linux、SQL、Python 工具操作,以及职场沟通技巧等八大主题,总时数为181个小时,包含影片、阅读、考试,以及实务演练。

全球最大ZDI零日漏洞悬赏计划负责人剖析垂直产业漏洞管理四类型,更提出GenAI对未来漏洞揭露的影响

2023漏洞事件层出不穷,从Progress旗下的MFT档案共享系统、NetScaler网路设备、HTTP/2通讯协定漏洞、到解压缩软体常用的WinRAR工具漏洞,影响更遍及各行各业,导致这些企业内部的机敏资料外泄。在2024 CYBERSEC台湾资安大会首日主题演讲中,趋势科技威胁研究副总Brian Gorenc剖析各产业软体漏洞生命周期各阶段的挑战,以及应对策略。

这两年生成式AI快速窜红,Brian Gorenc相信生成式AI将会对现有的漏洞发现和揭露过程产生影响,例如,骇客可能利用生成式AI或LLM来加快新漏洞的建立,未来也可能影响漏洞揭露的流程。

【资安关键人物】

产业创新条例的修订,推动「资安产业化」以及「产业资安化」是主要目标

台湾资安政策的演进,在过去十年成为引人注目的焦点。随著蔡英文总统的两个任期──八年的执政,台湾的资安政策走上更加积极的道路,尤其是她在任内制定「资安即国安」的国家战略方针,不仅对台湾的资安环境带来重大的影响,也在全球资安治理引起了高度且广泛的注意。

数位发展部数位产业署署长吕正华表示,「资安产业化」和「产业资安化」一直是政府在推动资安发展时重要的工作项目,并列为重要的政策目标。吕正华认为,这意味著政府不仅仅关注于提升资安产业的竞争力,同时也重视于提升整个产业链的资安水准。

近期资安日报

【6月18日】未补漏洞且暴露在外网的旧款F5 BIG-IP设备成骇客入侵企业内部环境的破口,中国骇客潜入窃密长达3年