身为资安业者却遭到骇客入侵的情况,最近传出新的资安事故。例如,有许多研究人员使用的云端恶意软体沙箱Any.Run,其服务供应商传出遭到网路攻击,公司所有的员工都收到来自内部人士寄送的钓鱼邮件。

这起事故可追溯到一个月前有员工上当,虽然他尝试利用沙箱环境检查恶意连结,但并未做好相关设定,且依照对方指示提供自己的帐号密码,导致帐号遭到对方挟持。

【攻击与威胁】

恶意软体沙箱服务业者Any.Run的员工遭到锁定,骇客对其发动网钓攻击

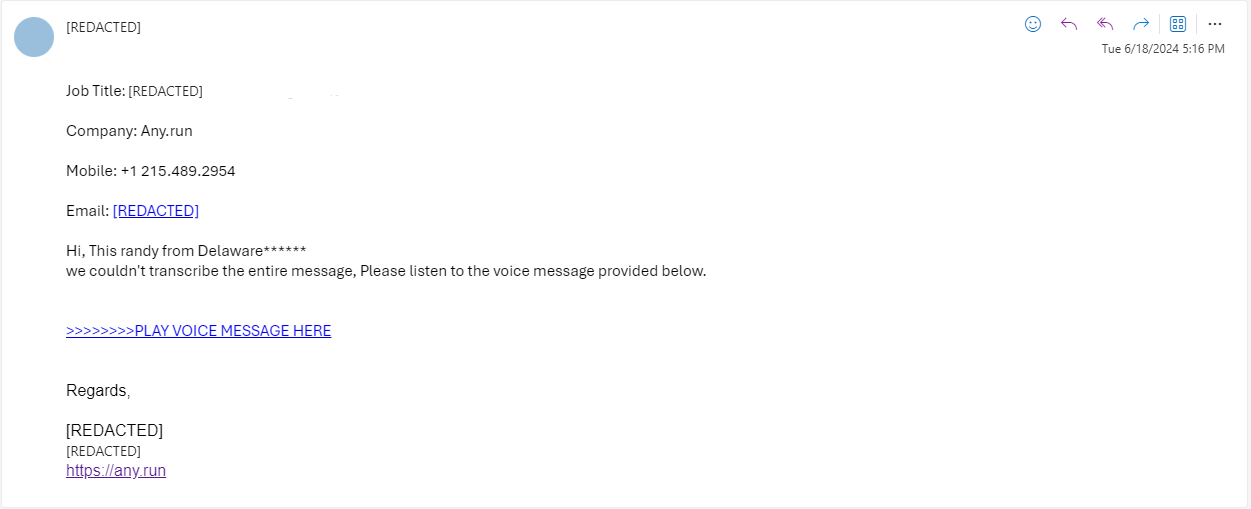

提供云端沙箱测试环境的网站Any.Run指出,他们全体员工在上周收到借由内部员工发出的钓鱼邮件,经调查发现,原因是其中一名员工的帐号已经外泄所致,骇客企图利用他的帐号进行商业邮件诈骗(BEC)攻击。

事件最初发生于5月23日,一名销售团队的员工借由第三方服务收取钓鱼邮件,对方声称是之前曾经联系过的客户,这封信件内含可疑连结。为求保险起见,这名员工在27日将这封信传送至沙箱进行检查,确认上述连结是否有害,但他并未启用中间人代理伺服器模式(MitM Proxy),使得入侵侦测系统Suricata IDS并未发挥作用,因此没有解开HTTPS流量并侦测是否含有恶意内容。但这名员工却在沙箱环境里,依照骇客指示输入帐密资料,而被对方得逞。

到了6月18日,骇客利用这名员工的电子邮件信箱,对所有联络人名单里的员工发送钓鱼信。而这些信件的内容,与已经受害的员工收到的信件雷同。使得该公司察觉异常,并采取行动。

5个上架到WordPress.org市集的外挂程式遭到供应链攻击,被植入恶意指令码

专注于WordPress网站安全的资安业者Wordfence指出,他们本周留意到名为Social Warfare的外挂程式,近期被WordPress.org外挂程式市集的审查团队发现,遭人植入恶意程式码,Wordfence透过内部的威胁情报平台进行比对,结果找到其他4个也被植入类似程式码的外挂程式,他们向审查团队通报此事,遭感染的外挂程式自24日暂停提供下载,但究竟骇客如何上传这些有问题的外挂程式,研究人员表示并不清楚。

而对于攻击者的动机,研究人员指出,一旦对方成功在网站植入恶意外挂程式,就会试图建立新的管理员帐号,并将结果回传骇客控制的伺服器。此外,骇客疑似借由注入恶意JavaScript程式码,透过网站增加搜寻引擎最佳化(SEO)的垃圾索引。

勒索软体骇客组织RansomHub锁定多种平台发动攻击,VMware虚拟化平台是他们的新兴标的

新兴的勒索软体骇客组织RansomHub今年初窜起,并声称接连针对美国医疗保健科技业者Change Healthcare、英国精品拍卖业者佳士得(Christie's)、台湾电脑制造商蓝天(Clevo)出手,引起不少研究人员高度关注。继之前资安业者赛门铁克公布相关调查结果,指出这些骇客疑似购买勒索软体Knight的原始码打造自己的工具,并透过ZeroLogon(CVE-2020-1472)取得初始入侵的管道,有研究人员公布新的发现。

资安业者Recorded Future近期公布他们的调查结果,指出这些骇客也与许多勒索软体组织相同,不只针对Windows、Linux电脑下手,他们也使用勒索软体攻击VMware ESXi虚拟化环境,而这是首度有研究人员提及该组织针对虚拟化平台打造勒索软体的情况。

兆勤已终止支援的NAS设备再度遭到锁定,僵尸网路尝试利用甫公布的漏洞进行渗透

6月初兆勤(Zyxel Networks)针对半年前已经终止支援的NAS设备NAS326、NAS542发布紧急更新,破例修补重大漏洞CVE-2024-29972、CVE-2024-29973,以及CVE-2024-29974,如今传出已有漏洞被用于攻击行动的情况。

上周末Shadowserver基金会提出警告,他们侦测到类似Mirai的僵尸网路尝试利用CVE-2024-29973的迹象,呼吁用户应尽速套用缓解措施。

华硕在股市公开观测站发布重大讯息,证实部分资讯系统参数设定不当导致产品资料曝光

6月25日晚间电脑制造商华硕在股市公开观测站发布重大讯息,指出他们发生部分产品资料不慎曝光的情况,原因是资讯系统的参数设定出现问题造成。

该公司表示,他们找出组态错误的主机,随即检视资料存取相关的事件记录,清查可能外流的资料内容。但究竟资料曝光的范围及时间,华硕并未进一步说明。而针对这起事故可能带来的影响,他们初步评估,不会对公司营运及财务造成重大影响。但华硕也提及后续改善措施,表明将持续落实供应链管理及组态管理的审查,重新检视现有资讯系统架构并持续精进。

其他攻击与威胁

◆专门锁定Redis伺服器的僵尸网路P2PInfect出现新的攻击手法,骇客为其加入勒索软体模组

◆骇客组织Boolka锁定网站发动SQL注入攻击,意图植入木马程式Bmanger

◆金融木马Medusa锁定安卓用户下手,攻击范围遍及欧美7个国家

◆旧版浏览器网站相容套件Polyfill被中国公司买下并植入恶意程式码,恐影响10万网站

◆研究人员揭露新的攻击手法SnailLoad,借由网路延迟的变化推测用户的活动内容

【漏洞与修补】

本周Progress在他们在自家网站的知识库公告MOVEit产品线有两个重大漏洞,分别是:位于档案传输代理伺服器MOVEit Gateway的CVE-2024-5805,以及建置在内网环境的档案传输系统MOVEit Transfer的CVE-2024-5806,都是因为当中搭配的SFTP模组,居然允许略过身分认证的程序,所以产生资安漏洞,而这两个资安弱点的严重程度都被评为「重大」,CVSS分数高达9.1分。

值得留意的是,以监测漏洞暴露在网际网路的全球威胁态势著称的非营利组织Shadowserver基金会,在6月25日Progress发布相关消息的当天,就观察到有心人士蠢蠢欲动。

关于CVE-2024-5806漏洞,设立于新加坡的新创资安厂商watchTowr其实在Progress公开之前,就已经收到知情人士的通报,因而提前得知这个当时尚未被揭露的弱点,也率先发布部落格文章解析CVE-2024-5806的问题、概念验证攻击手法,以及修正与缓解方式。

【资安防御措施】

第二轮MITRE ATT&CK托管服务评估计划结果出炉,考验突然遭遇APT10与BlackCat攻击的反应力

自2022年MITRE Engenuity举办首次ATT&CK托管服务评估计划之后,相隔两年,2024年终于展开第二轮的评测,目的是考验资安托管服务供应商(MSSP)服务的能力。毕竟,虽然大型企业会重视资安侦测与回应产品的评估,但还有很多企业主要依赖MSSP来协助其保护资安,因此,这方面的技术能力评估同样重要。

MITRE在6月18日正式公布第二轮托管服务评估计划的评测结果,今年这次针对MSSP的评估计划共有11家厂商参与,包括:Bitdefender、BlackBerry、CrowdStrike、微软、Palo Alto Networks、Secureworks、SentinelOne、Sophos、趋势科技,还有SecurityHQ、Field Effect等。而他们实际遭遇的攻击模拟对手有两个,分别是menuPass与ALPHV/BlackCat。

近期资安日报

【6月25日】中国骇客组织RedJuliett近半年锁定台湾高科技产业、外交经济、社会运动团体从事网路间谍攻击